Logiciel espion definition

Les fonctionnalités du logiciel espion Mspy

Vous avez peu de chances de trouver de nombreuses plaintes valables concernant le service client. Le site principal vient de subir une refonte complète, et il fonctionne bien. Beaucoup plus beau, mais surtout, mieux organisé et facile à naviguer. Le support client est ouvert 6 jours par semaine, 24 heures par jour, sauf le dimanche. Cela vaut-il le prix premium pour vous? Cette section est mise à jour régulièrement. Offrant maintenant des licences à court terme. Vous pouvez payer par Visa, Mastercard, virement bancaire ou PayPal. Avec la récente disparition de StealthGenie, et le changement de services de mSpy et Mobilespy, Flexispy Extreme se démarque vraiment.

Rappelez-vous, vous comparerez ceci aux produits de prix les plus élevés des autres fournisseurs. Les choses ont changé sur le marché des logiciels espions.

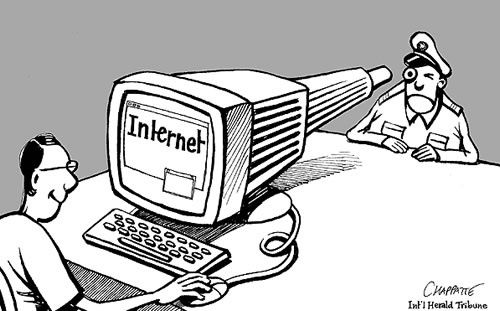

Qu'est-ce qu'un logiciel espion ?

Ils ont ouvert la voie avec un soutien supérieur pendant un certain temps. La décision vous appartient maintenant. Vous devez réfléchir à ce que vous devez surveiller et à ce que vous souhaitez dépenser. Cette fonctionnalité fonctionne dorénavant sur iPhone et iPad. Comment ça marche réellement? Piratage de Mot de Passe Cette fonction peut être achetée séparément, mais est livrée gratuitement avec Flexispy Extreme.

Le Centre de Contrôle Cette interface a été totalement redéveloppée cette année et est assez incroyable. Notification de modification Sim. Figure : Options Sécurité de la fenêtre du Centre de maintenance. Figure : Ecran d'ouverture de Windows Defender.

- Activation de Windows Defender.

- comment surveiller le telephone de mon copain.

- Approche antispyware de Symantec - Symantec Corp..

Si Windows Defender détecte un logiciel potentiellement dangereux ou indésirable , le nom du logiciel ainsi que ses détails s'affichent sur l'écran d'ouverture. Utilisez ces informations pour décider si vous souhaitez supprimer ou désactiver temporairement le logiciel. Si Windows Defender ne détecte aucun logiciel potentiellement dangereux ou indésirable, aucune action n'est nécessaire.

Recherche de programmes malveillants Vous pouvez utiliser Windows Defender pour lancer une analyse rapide de votre ordinateur ou une analyse complète du système. Si vous suspectez la présence d'un programme malveillant dans une zone précise de votre ordinateur, utilisez Windows Defender pour lancer une analyse personnalisée sur les lecteurs et dans les dossiers individuels.

- Les logiciels espions pour téléphone sont-ils légaux ?!

- geolocalisation telephone?

- Description.

- comment localiser un telephone portable youtube.

- Utiliser un logiciel espion de manière légale;

Figure : Options d'analyse dans la fenêtre de Windows Defender. Exécution d'une analyse rapide Une analyse rapide vérifie les emplacements du disque dur que les programmes malveillants sont le plus susceptible de contaminer. Pour effectuer une analyse rapide, cliquez sur Rapide puis sur Analyser maintenant. Exécution d'une analyse complète Une analyse complète contrôle tous les fichiers du disque dur et toutes les applications actuellement en cours d'exécution.

Tant que l'analyse complète n'est pas terminée, il se peut que votre ordinateur fonctionne lentement. Si vous suspectez la présence d'un programme malveillant sur votre ordinateur, effectuez une analyse complète. Pour effectuer une analyse complète, cliquez sur Complète puis sur Analyser maintenant. Exécution d'une analyse personnalisée L'analyse personnalisée vous permet de choisir les lecteurs et dossiers précis de votre ordinateur analysés par Windows Defender. Si Windows Defender détecte des logiciels potentiellement malveillants ou indésirables, il lancera une analyse rapide afin de les supprimer des autres emplacements de votre ordinateur, si nécessaire.

Cliquez sur Personnalisé , puis cliquez sur Analyser maintenant. Une fenêtre s'ouvre et vous invite à sélectionner les lecteurs et les dossiers que vous voulez analyser. Figure : Options de sélection des lecteurs et dossiers dans Windows Defender. Sélectionnez les lecteurs et les dossiers à analyser et cliquez sur OK. Inclusion des éléments archivés Pour inclure un fichier archivé, tel qu'un fichier. Figure : Sélection de l'option Avancés dans l'onglet Paramètres. Figure : Sélection de l'option Analyser les fichiers d'archive dans l'onglet Paramètres. Figure : Sélection de l'option Analyser les lecteurs amovibles dans l'onglet Paramètres.

Attention : Le fait d'exclure des éléments d'une analyse peut laisser votre ordinateur vulnérable aux logiciels malveillants les plus récents. Cliquez sur l'onglet Paramètres , puis cliquez sur Fichiers et emplacements exclus dans le volet de gauche. Figure : Sélection de Fichiers et emplacements exclus dans l'onglet Paramètres.

Cliquez sur Parcourir , passez au fichier ou à l'emplacement que vous voulez exclure, et cliquez sur OK. Dans l'écran d'exemple suivant, un dossier intitulé Jeux enregistrés a été sélectionné. Figure : Exemple - Dossier Jeux enregistrés.

Qu’est-ce qu’un spyware (logiciel espion)

Les fichiers ou emplacements sélectionnés s'affichent dans la zone Emplacements de fichiers. Pour sélectionner des fichiers ou emplacements supplémentaires, répétez l'étape précédente. Figure : Bouton Ajouter dans l'onglet Paramètres. Les fichiers ou emplacements sélectionnés s'affichent dans la zone Nom. Figure : Fichier ajouté apparaissant dans la zone Nom. Cliquez sur l'onglet Paramètres , puis cliquez sur Types de fichiers exclus dans le volet de gauche.

Figure : Sélection de Types de fichiers exclus dans l'onglet Paramètres. Entrez les extensions de fichiers dans la zone Extensions de fichiers puis cliquez sur Ajouter.

Dans l'écran d'exemple suivant, le type de fichier. Figure : Exemple - Exclusion du type de fichier. Les types et extensions de fichiers que vous avez entrés s'affichent dans les colonnes Type de fichier et Extension. Figure : Types de fichiers et extensions ajoutés, affichés dans le champ Type de fichier. Exclusion de processus Pour exclure des processus d'une analyse, procédez comme suit.

Cliquez sur l'onglet Paramètres , puis cliquez sur Processus exclus dans le volet de gauche. Figure : Sélection de Processus exclus dans l'onglet Paramètres. Cliquez sur Parcourir , passez au processus que vous voulez exclure, et cliquez sur OK.

- supprimer la localisation iphone 5?

- localiser un telephone fixe gratuitement;

- appli espionner snapchat.

- comment faire pour espionner un telephone!

Dans l'écran d'exemple suivant, le processus WinMail. Figure : Exemple - Exclusion du processus WinMail. La diversité des menaces et des risques de sécurité pris en charge fait de Symantec Security Response l'une des premières équipes mondiales de recherche sur les logiciels espions. Par exemple, les chercheurs spécialisés dans la lutte contre les logiciels espions bénéficient non seulement des connaissances et des compétences de leur propre groupe, mais également de celles des spécialistes antispam de Symantec, qui surveillent et analysent les messages électroniques non sollicités utilisés pour délivrer des programmes d'installation de logiciels espions.

De la même manière, les spécialistes en intrusion de Symantec leur fournissent des analyses sur les manières dont les programmes exploitant les vulnérabilités des navigateurs Web s'allient aux logiciels espions pour installer des applications de manière furtive, à l'insu de l'utilisateur. Les logiciels espions et publicitaires sont de plus en plus sophistiqués. Pour passer inaperçus, certains se comportent comme des virus. Ainsi, par exemple, ils changent de forme et de comportement ou s'enfoncent plus profondément au sein du système.

L'expertise renommée de Symantec en matière de suppression des logiciels malveillants, renforcée par la présence d'une équipe d'analystes antivirus chevronnés, représente un avantage majeur pour rester à l'avant-garde de la lutte contre ces risques de sécurité.

F-Secure User Guides

L'approche antispyware de Symantec, Global Intelligence Network, et son expertise de longue date dans le domaine de la lutte contre les problèmes de sécurité similaires aux logiciels espions, nous permettent de fournir à nos clients une gamme complète de solutions leur donnant les moyens de reprendre le contrôle de leurs systèmes et de leurs réseaux.

Au final, ces solutions et ces mesures permettent aux particuliers et aux entreprises de décider de façon éclairée s'il convient de conserver ou de supprimer les logiciels non sollicités, dans un souci d'amélioration de la productivité et de protection des données confidentielles. La meilleure défense contre les risques de sécurité émergents tels que les logiciels espions et publicitaires est la collaboration entre les sociétés et les organismes.

Symantec travaille de concert avec les associations professionnelles, les organismes législatifs et les organismes juridiques, entre autres, pour répondre aux défis et aux risques importants que les logiciels espions posent aux utilisateurs et aux entreprises à travers le monde. Pour plus d'informations sur les logiciels espions et les logiciels publicitaires, inscrivez-vous sur ses. Mon compte Déconnexion. Introduction Le terme "logiciel espion" ou "spyware" déclenche une réaction immédiate chez toute personne ayant surfé sur Internet au cours des deux dernières années.

Menaces de sécurité et risques Tandis qu'en des programmes malveillants tels que Blaster et Welchia envahissaient Internet et défrayaient la chronique, un problème discret se mettait en place sous la forme de logiciels espions proliférant sur les systèmes des utilisateurs. Définition des logiciels espions et des logiciels publicitaires S'il existe quelques ressemblances entre les définitions employées par les différents groupes professionnels, les universitaires, les fournisseurs de produits antispyware et d'autres, il est encore nécessaire de trouver une véritable description commune pour ce problème, qui évolue rapidement et génère de nombreuses confusions.

Evaluation et classification des risques de sécurité Si les risques de sécurité tels que les logiciels espions et les logiciels publicitaires peuvent être considérés comme une extension du problème des logiciels malveillants, en revanche, ils constituent une nouvelle catégorie d'applications potentiellement indésirables qui ne concorde pas avec le système de classification que nous appliquons pour les menaces telles que vers et virus, qui restent indésirables et doivent être systématiquement éliminés d'un ordinateur. Impact sur les performances Pour les utilisateurs comme pour les administrateurs, l'un des aspects les plus troublants des logiciels espions et des logiciels publicitaires réside dans l'incertitude concernant leur impact sur les performances d'un système ou d'un réseau.

L'analyse de l'impact sur les performances couvre notamment les questions suivantes : Le programme ralentit-il le système ou la connexion réseau? Le programme a-t-il un impact sur la stabilité du système? Le programme affiche-t-il des fenêtres publicitaires intempestives? Si oui, à quelle fréquence? Impact sur la confidentialité Bien que généralement non décelée par l'utilisateur, la violation des informations privées de celui-ci et d'une entreprise par un logiciel espion ou, plus occasionnellement, par un logiciel publicitaire, est un problème majeur.

Facilité de suppression Il est fréquent que les logiciels espions et les logiciels publicitaires résistent à la suppression afin de rester à demeure sur votre système. Par exemple, se réinstalle-t-il de façon intempestive? Relance-t-il les processus que l'utilisateur a délibérément fermés? Le programme propose-t-il une désinstallation incomplète ou non fonctionnelle afin qu'une application comportant des risques de sécurité puisse continuer à agir à l'insu de l'utilisateur?

Anti-Spyware : Supprimer les Logiciels Espions et s’en Protéger

Evaluation Description de base Elevé Désinstallation esquivée, inefficace ou incomplète Moyen Absence d'instructions de désinstallation manuelle ou automatique Faible Le programme présentant un risque de sécurité peut être supprimé à l'aide d'une méthode standard et ainsi être totalement, ou quasiment totalement, éliminé de l'ordinateur. Discrétion L'une des caractéristiques communes aux logiciels espions et à certains logiciels publicitaires est la discrétion : les programmes peuvent s'installer à l'insu de l'utilisateur, puis rester cachés de façon à ne pas être détectés ni supprimés.

Les applications classées "discrètes" sont déterminées, entre autres, de la façon suivante : Le programme s'installe-t-il lui-même et en toute discrétion, à l'insu de l'utilisateur ou presque? Le programme possède-t-il une interface utilisateur?