Logiciel espion usb

Le logiciel reste sur la clé USB et vous propose de lancer l'acquisition des données du mobile connecté. Contrôler et espionner un pc à distance avec un logiciel mouchard C'est très simple, et vous pouvez donc utiliser une clé USB pour pirater un PC à distance.

Une fois la clé reconnue par le PC, vous pourrez installer le logiciel s'y. Il n'est pas nécessaire que l'Iphone ou l'Ipad soit jailbreaké ou que le mobile Androïd soit rooté.

Il est possible de faire un choix des données à sauvegarder et ce, afin d'en limiter le temps d'acquisition. Pour Mo de données, le temps d'acquisition est d'environ 15 mn. Les données peuvent être sauvegardées sur la clé USB si elles n'excèdent pas 1 Go. Au delà, vous avez la possibilité de les enregistrer directement sur le disque dur de l'ordinateur servant au support de l'opération. Le tarif de la clé USB pour téléphones mobiles est de euros.

Il n'y a pas de limite au nombre de mobiles. Vous pouvez récupérer les données d'autant de téléphones que vous le souhaiterez sous réserve que le système d'exploitation soit supporté par la clé USB android ou Ios.

Logiciel espion cle usb

La satisfaction client est la première priorité pour mSpy. Lorsque j'ai essayé mSpy pour la première fois, cette application a immédiatement pris une place inestimable dans ma vie de parent. Elle me permet de savoir ce que mes enfants sont en train de faire et de m'assurer que tout va bien. J'apprécie également la possibilité de régler les paramètres et de pouvoir bloquer ou autoriser les contacts, les sites ou les applications de mon choix.

J'ai également la possibilité de bloquer des contacts suspects, le cas échéant. Un bon choix pour des parents modernes.

Détecter et supprimer les logiciels espions

Garantir la sécurité des enfants est essentiel pour tous les parents. Je le recommande fortement! Un de mes amis m'a recommandé mSpy. J'ai adoré! Cela me permet de surveiller mes enfants dans les flots tumultueux d'Internet.

Logiciel espion clé usb

L'application est avant tout destinée à des fins de surveillance légales, et il existe de vraies raisons légitimes d'installer le logiciel. Les entreprises, par exemple, peuvent informer leurs employés qu'elles surveillent les téléphones professionnels par mesure de sécurité. Contrôler et espionner un pc à distance avec un logiciel mouchard. Qu'est-ce que mSpy? Comment cela fonctionne-t-il?

Use the full power of mobile tracking software Surveillez les messageries Accédez au contenu complet des chats et des messageries sur l'appareil surveillé. Vendu et expédié par The goods best.

logiciel camera espion gratuit

Vendu et expédié par SuperAvenue. Vendu et expédié par J HEX. Vendu et expédié par bonne chance achat. Vendu et expédié par Dombosky Technology. Système Antivol.

Vendu et expédié par GuccAndHatsch. Mini caméra dissimulée dans un stylo-bille Résolution vidéo x Fonctions photo, son et vidéo possibles Avec carte mémoire 16Go Résolution photo x Caméscope Analogique. Sa fonction détecti…Voir la présentation Caméra Miniature.

- Logiciel espion — Wikipédia?

- application camera espion sur iphone.

- application_root_path spring.

Vendu et expédié par montawa. Inspiré de vos visites. Vous avez une question sur la thématique Cle usb espionnage? Comment nettoyer son PC? Vous luttez pour ne pas perdre patience lorsque votre PC se met en marche? Mac ou PC, que choisir? La discrétion de Regin fait que ce malware pourrait servir à des campagnes d'espionnage sur plusieurs années. Décrit comme un outil servant à la surveillance de masse, Regin vise principalement de petites entreprises, des individus travaillant dans des secteurs clés aéronautique, énergie Le secteur hôtelier est aussi ciblé, vraisemblablement pour pouvoir suivre les déplacements de certaines cibles.

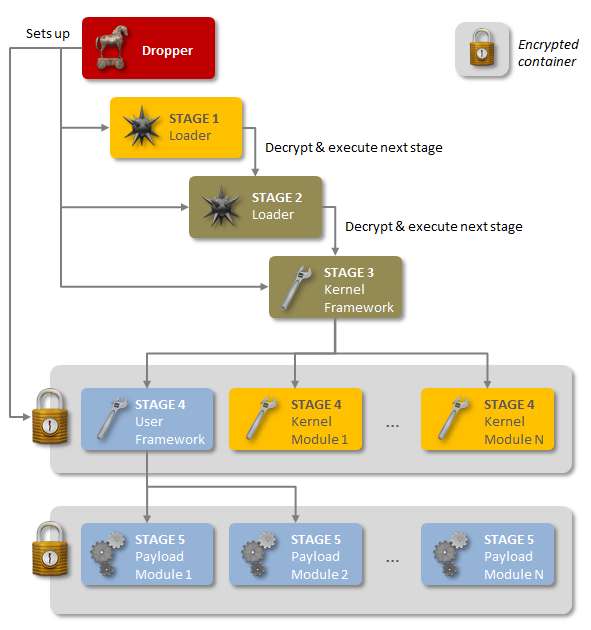

La structure de Regin est très complexe. Elle se déroule en cinq étapes, chacune étant chiffrée et indétectable. Comparant l'installation du malware à une chaîne de dominos, Symantec explique que la première phase lance un processus dans lequel chaque étape prépare et exécute la suivante.

Logiciel espion pour cle usb

Prise individuellement, une étape ne livre que peu d'informations sur et il faut parvenir à rassembler les cinq étapes pour pouvoir analyser et comprendre le fonctionnement de l'ensemble. Il souligne que cette structure distribuée est similaire à celle employée par des virus comme Duqu et Stuxnet. Elle peut être adaptée pour changer les fonctions du malware selon la cible visée.